2023-03-26

Azure App Service の OpenID Connect を利用した認証に Auth0 を使う

Azure App Service には様々な方法で認証をかけることができます。今回は OpenID Connect による認証を、 ID Provider として Auth0 を使って設定してみます。

Azure App Service での OIDC 認証設定の方法については下記の公式ドキュメントを参考にします。

OpenID Connect プロバイダーを構成する - Azure App Service | Microsoft Learn

目次

やること

- Auth0 のアプリケーションの設定に必要な情報を Azure App Service の情報から生成

- Auth0 でアプリケーションを作成

- Azure App Service の認証で Auth0 の情報を入力して設定

やる

では、各手順の詳細を書いていきます。

1. Auth0 のアプリケーションの設定に必要な情報を Azure App Service の情報から生成

まずは、 Auth0 でアプリケーションを作る際に必要になる情報を、 App Service にある情報から生成します。

Auth0 側での設定で必要になるのは下記の情報です。 (Auth0 の設定項目名に対応)

- Application Login URI

- Allowed Callback URIs

Application Login URI

これは、 App Service ポータルの 概要 > プロパティ > ドメイン に表示されている 既定のドメイン の値です。

独自ドメインを設定していなければ hoge.azurewebsites.net のような形式になっています。

Auth0 に設定する際には https:// をつけて URI の形式にして設定します。

Allowed Callback URIs

これは、公式ドキュメントにもあるように下記のような形式の URI を用意します。

<app-url>/.auth/login/<provider-name>/callback<app-url> は、 ↑ で用意した URI で、 <provider-name> は App Service の認証を作成するときにつける名前 (半角英数字) です。 例えば、 既定のドメインが hoge.azurewebsites.net で、作成する認証の名前を Auth0OIDC とする場合の Callback URI は

https://hoge.azurewebsites.net/.auth/login/Auth0OIDC/callbackとなります。

2. Auth0 でアプリケーションを作成

続いて Auth0 でアプリケーションを作成します。

Application Type は Regular Web Applications を選択します。

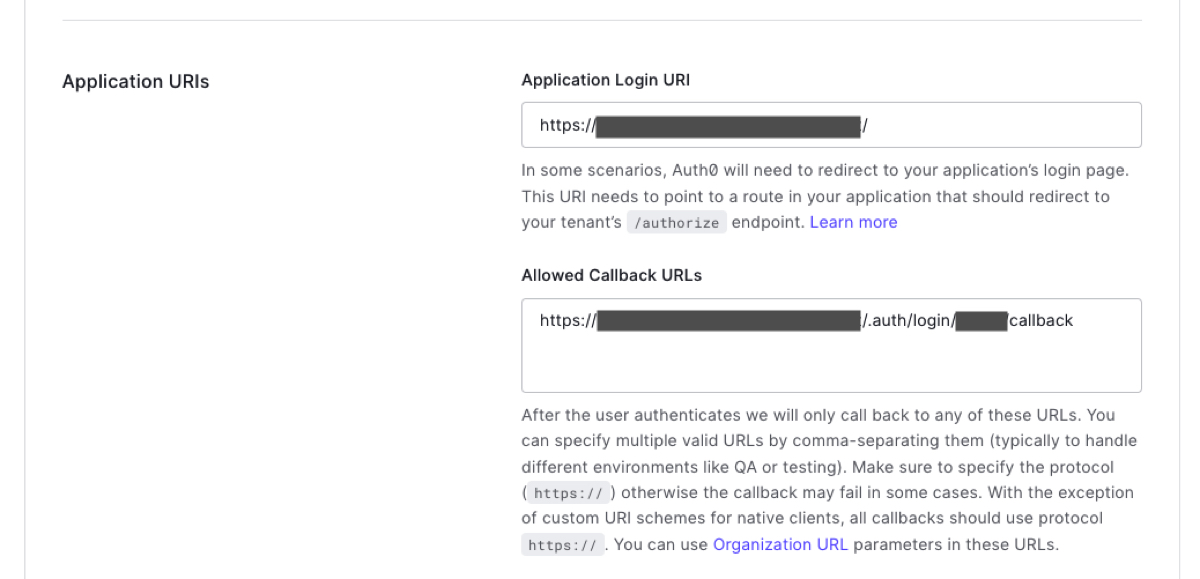

アプリケーションを作成したら、 Settings > Application URIs に 1 で用意した URI を入力して保存します。

3. Azure App Service の認証で Auth0 の情報を入力して設定

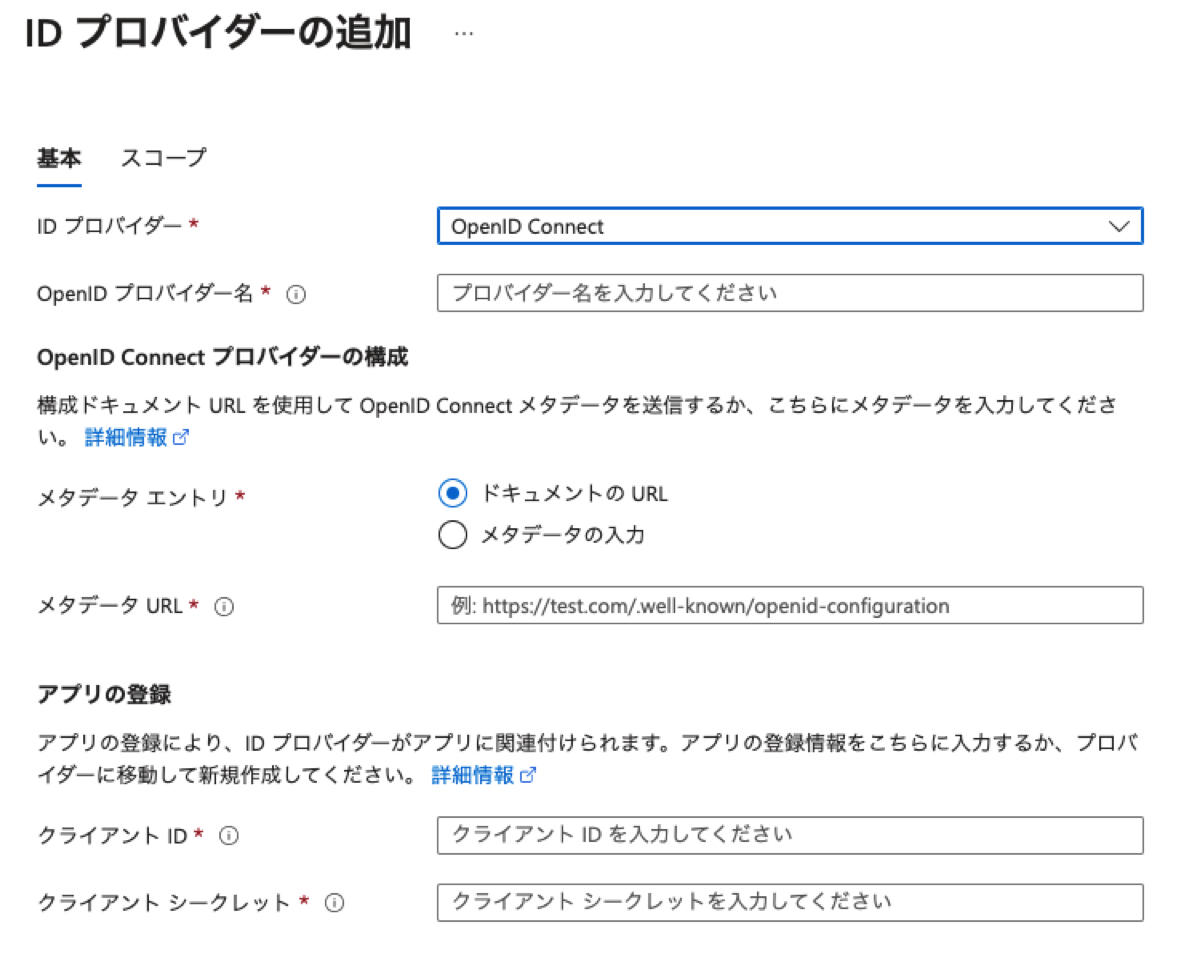

App Service で OpenID Connect による認証を作成しようとすると、下記のような入力項目が表示されます。

OpenID プロバイダー名

半角英数字で、一意の値を入力します。今回の例だと Auth0OIDC という値を入力します。

OpenID Connect プロバイダーの構成

メタデータエントリ は ドキュメントの URL を選択します。

メタデータ URL には、 Auth0 のアプリケーションの Settings > Basic Information で確認できる Domain を使って下記形式の URL とします。

https://<Domain>/.well-known/openid-configurationアプリの登録

クライアント ID および クライアントシークレット の値も、 Auth0 の Settings > Basic Information の Client ID と Client Secret を入力します。

まとめ

以上、 Azure App Service で OpenID Connect による認証を設定する方法についてでした。今回は Auth0 を使った設定でしたが、他の ID プロバイダでも同様の設定方法になると思います。